Bár az Apple és a Google alkalmazásboltjai igyekeznek kiszűrni a káros alkalmazásokat, időnként ennek ellenére átcsúszik néhány csaló app. Így történt ez most is, az esetre pedig a Sophos kiberbiztonsági cég figyelt fel. A vállalat egy külön jelentést szentelt az átverés bemutatására, és értesítette az Apple-t és a Google-t is.

Mint írják, a CryptoRom csalások körébe sorolható Ace Pro és az MBM_BitScan nevű alkalmazások sikeresen kijátszották az Apple szigorú biztonsági protokolljait. Korábban a kiberbűnözők megkerülő technikákat alkalmaztak az áldozatok meggyőzésére, hogy azok kártékony iPhone appokat töltsenek le, amelyek nem rendelkeztek az App Store engedélyével.

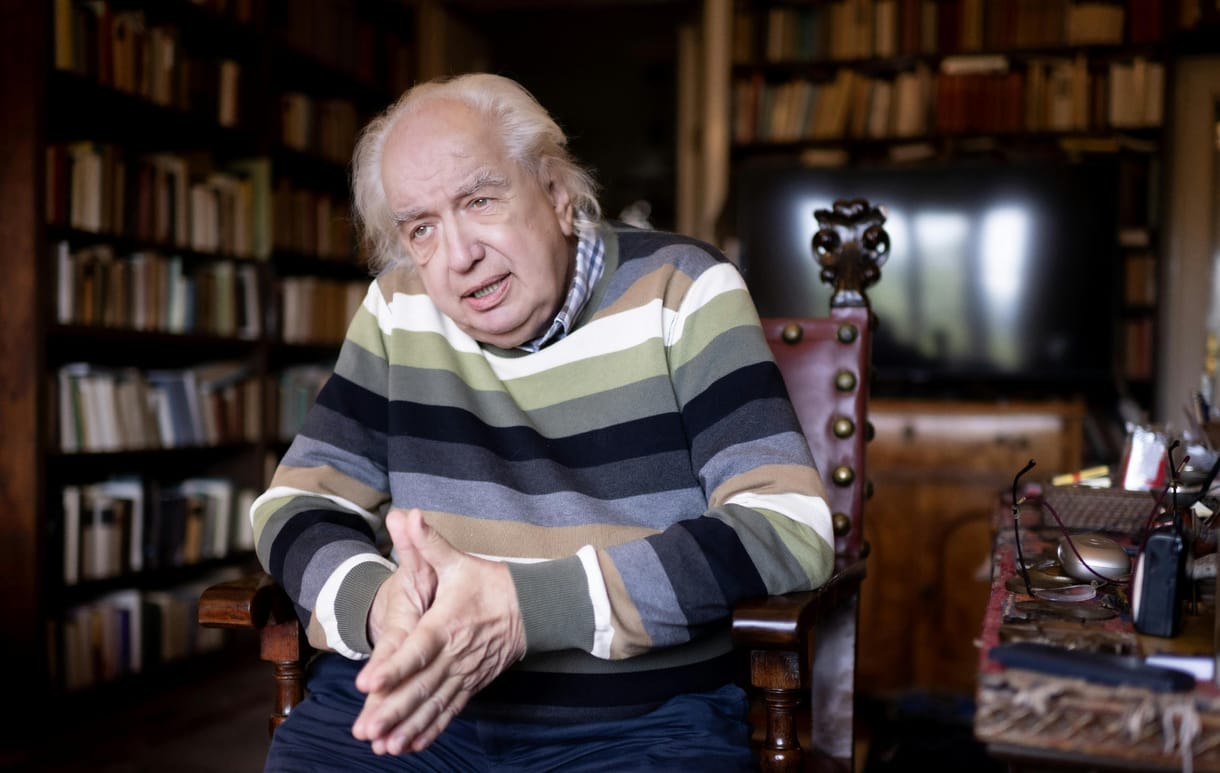

Jagadeesh Chandraiah, a Sophos szenior fenyegetés-kutatója arról beszélt, hogy – bár nehéz a káros alkalmazásokat bejuttatni az App Store-ba –, az, hogy ezek az applikációk már az alkalmazásboltba is bekerültek, egy új szint, amivel a potenciális áldozatok köre is megnőtt. Mivel ezek az applikációk egy megbízhatónak ítélt áruházban voltak, a felhasználók könnyebben dőlhettek be azoknak.

Az Ace Proval esetében a megtévesztett áldozatok elcsábítása érdekében a csalók létrehoztak és aktívan üzemeltettek egy hamis Facebook-profilt, mely mögött egy olyan nő volt, aki látszólag luxusban, gazdag életmódot folytat Londonban. Az áldozattal való kapcsolat felépítése után a csalók azt javasolták az áldozatnak, hogy töltse le az Ace Pro appot – innen bontakozott ki a kriptovaluta-csalás.

Az App Store leírásában az Ace Pro QR-kód leolvasóként szerepelt, valójában viszont egy csaló célú kriptokereskedési platform volt. Megnyitás után a felhasználók egy kereskedési felületet láthattak, ahová elvileg pénzt tudtak feltölteni, vagy onnan kivenni. Ám a feltöltött összeg mindig közvetlenül a csalókhoz került.

A Sophos úgy véli, hogy az App Store biztonsági intézkedéseinek megkerülése érdekében a csalók az appot egy ártalmatlan funkciókkal bíró távoli weboldalhoz kapcsolták, amikor eredetileg elküldték ellenőrzésre. A domain tartalmazott kódot a QR-szkenneléshez, hogy az alkalmazásokat ellenőrzők számára legitimnek tűnjön. Az app jóváhagyását követően azonban a csalók átirányították azt egy Ázsiában bejegyzett domainre. Ez a domain egy olyan kérelmet küld, amely egy másik hosztról származó tartalommal válaszol, amely végül a hamis kereskedési felületet biztosítja.

Az MBM_BitScan Android-alkalmazásként is jelen volt, de a Google Play kínálatában Bitscan néven. A két alkalmazás ugyanazzal a Command and Control (C2) vezérlő-infrastruktúrával kommunikált – ez a C2-infrastruktúra pedig egy legitim japán kriptocégre emlékeztető szerverrel folytat adatcserét. Minden más ártó célú műveletet egy webes felületen kezelnek, ami miatt a Google Play ellenőrei nehezen tudják csak észlelni, hogy ez egy csaló eszköz.

A nevezett alkalmazásokat mindkét platformról eltávolították, miután a Sophos értesítette a Google-t és az Apple-t.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.