Az ESET által detektált Trojan.Android/Charger.B nevű kártevő március 30-án jelent meg a Google Playen, és azóta 5000 gyanútlan felhasználó töltötte le a készülékére. Az ESET figyelmeztetésére április 10-én eltávolították a kártevő alkalmazást a Play áruház alkalmazásai közül.

Az ígért világítási funkción túl a távolról vezérelt trójai számos egyéb funkcióval is rendelkezett, és különböző módokon próbálta megszerezni a felhasználók banki azonosítóit. Dinamikus működésének köszönhetően a Trojan.Android/Charger.B könnyedén hozzáfért a készülékeken található különféle alkalmazásokhoz és a hozzájuk tartozó HTML-kódok segítségével hamis felugróablakokat jelenített meg az eszközök képernyőjén.

A kártevő képességei között szerepelt például, hogy jogszerű alkalmazások felugró ablakait utánozta, lezárta az eszközök képernyőjét, ezzel leplezve a háttérben folytatott adatlopásokat, valamint képes volt visszatartani sms üzeneteket, helyettük pedig hamis értesítéseket küldött a kétfaktoros hitelesítés kijátszásának érdekében.

Hogyan működik pontosan?

A telepítést követően a kártevő az adminisztrátori jogokhoz kér hozzáférést, amit az Android 6.0, vagy annál újabb verziójú készülékek felhasználóinak manuálisan kell engedélyezniük. Ezt követően az alkalmazás elrejti az ikonját az eszközön, és csak widgetként jelenik meg.

Az alkalmazás futtatásával a trójai program továbbítja az eszköz adatait a támadók szerverére, és emellett még egy fényképet is csatol a felhasználóról, az előlapi kamerát használva. Amennyiben az eszközadatok Oroszországból, Ukrajnából vagy Belorussziából származnak, a kártevő automatikusan felfüggeszt minden addigi tevékenyégét az eszközön. A támadók feltehetőleg ezzel a hazai lelepleződést próbálták elkerülni.

A kártevő a mobileszközökre letöltött különféle alkalmazáskat veszi célba (például: Commbank, NAB, Westpac Mobile Banking, Facebook, WhatsApp, Instagram, Google Play), és HTML kódok segítségével fér hozzájuk azok elindításakor, majd egy hamis felugró adathalász ablakban kéri a felhasználót a hitelkártyaadatainak, illetve banki azonosítójának megadására. A belépési azonosítók ezután a támadók szerverére továbbítódnak.

Az eszköz blokkolásakor a támadók egy hamis frissítési ablakkal zárolják a képernyőt, ezáltal elfedik a háttérben folytatott bankszámla-tranzakciókat, és egyúttal azt is megakadályozzák, hogy a felhasználó beavatkozzon a folyamatba.

Az ESET kutatása szerint ez az applikáció az Android/Charger egy módosított verziója, amelyet még 2017 januárjában fedeztek fel. A korábbi verziótól eltérően a Trojan.Android/Charger.B már nem képernyőzáras zsarolásokkal próbálkozik, hanem a banki adatok megszerzésével fér hozzá a bankszámlákhoz. Ritka fejlődési jelenség az Android kártevők történetében.

Hogyan ismerhető fel és távolítható el a kártevő?

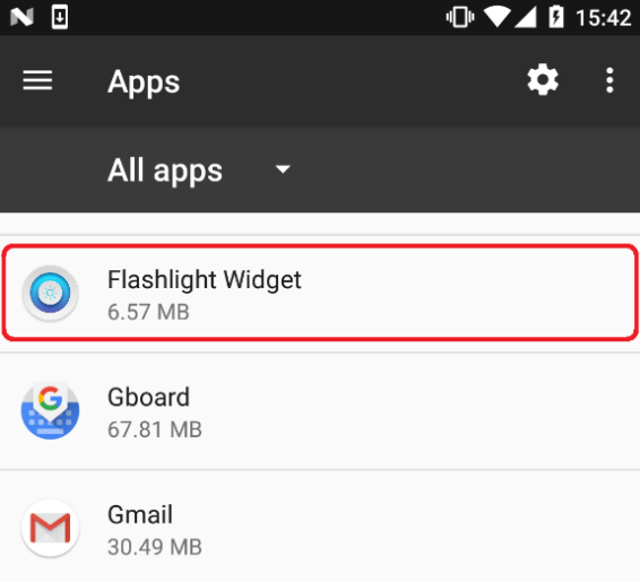

Ha a közelmúltban töltött le valamilyen világító applikációt, érdemes ellenőrizni, nem fertőződött-e meg a készüléke ezzel a trójai vírussal. Ehhez a készülék beállításai között keresse ki az Alkalmazáskezelő menüpontot, majd nézze meg, hogy szerepel-e a listán a Flashlight Widget.

Míg magát a kártékony alkalmazást könnyen megtalálhatja, eltávolítani már nehezebb. A Charger trójai ugyanis folyamatosan újra engedélyezteti az adminisztrátori jogosultságait, amikor megpróbáljuk inaktiválni azokat. Ezt úgy kerülheti ki, hogy Biztonsági módra állítja az eszközt és utána már eltávolíthatja a kártevőt.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.