Vírus és egyéb rosszindulatú program nem keletkezik csak úgy, véletlenül. Mögötte mindig van egy (vagy több) ember, aki megfelelő programozói tudással, vagy az ezt pótló vírusgenerátor programmal rendelkezik. Jóindulatú vírusokról sem beszélhetünk, hiszen a büntető rutinok hiánya önmagában még nem igazolja a vírus- vagy féregprogram létjogosultságát. Akik ezt vitatják, azok megfeledkeznek arról, hogy a sérülékenységek kihasználása még akkor is veszélyes, és előbb-utóbb kárt okoz, ha az adott programkód alkotója (egyelőre) nem épített be a programjába közvetlenül pusztító elemeket.

Az első számítógépvírusok a ’80-as évek végén jelentek meg. Eleinte flopilemezeken keresztül, a programok csereberélése során jutottak el újabb és újabb számítógépekre, de a hálózatok elterjedése és az internet kiépülése alapjában változtatta meg a terjedés módját. A flopi mint adathordozó kikopásával a bootvírusok szinte teljesen eltűntek és a flopilemezeken keresztüli terjedés is kihalóban. A ma kártevői a helyi hálózatokon és az internet különböző csatornáin (levelezés, IRC, chat, fájlmegosztások, p2p fájlcserélők stb.) keresztül terjednek, ám emellett a cserélhető adathordozók (optikai lemezek, pendrive, memóriakártya, külső cserélhető merevlemez stb.) is veszélyt jelentenek, mivel a flopi helyett ma már ezeken történik az offline adat- és programcsere.

A hajtóerő és az eszközök

Kezdetben csak képzett programozók írtak vírusokat, ám a kevesek kiváltsága hamarosan sokaké lett. A kevésbé képzettek belépése a piacra az első vírusgyártó kitek megjelenésével kezdődött, majd az előképzettség nélkül is átszerkeszthető makrovírusok és a szintén könnyen átszerkeszthető szkript kártevők megjelenésével számuk megsokszorozódott.

Eleinte tréfából, társaik bosszantására készítettek programférgeket és vírusokat, de hamar kiderült, hogy vírustechnológiák a másolásvédelemben is alkalmazhatók. A vírusírást kezdetben elektronikus grafittinek, az önkifejezés egyik modern formájának tekintették. Egyesek azzal mentegetik ma is víruskészítő tevékenységüket, hogy programjuk egy speciális mesterséges intelligenciát képvisel, s annak bizony élnie kell.

Ezzel persze még közel sincs vége. A vírusírók között találunk munkaadójukkal elégedetlen, sőt elbocsátott programozókat, katonai és hírszerző laborok kutatóit, és természetesen terroristákat. A spam (kéretlen reklámok és egyéb levélszemét) elektronikus formáinak terjedésével új szereplők is színre léptek. A spammereknek három dolog kell: a potenciális vásárlók e-mail címei, a vásárlói szokások (profil) ismerete és hatékony terjesztő csatornák. Az igényt ki kell elégíteni – és lőn.

Számos spammer és víruskészítő csapat bírósági ítélete és az újabb spamküldő rendszerek is bizonyítják, hogy a spammerek az adatgyűjtésben és a terjesztésben vírustechnológiákat alkalmaznak, sőt a víruskészítők is hasznosítják a spammerek által kidolgozott technológiákat. A mai programférgek mintegy 90 százaléka az e-mail címeken kívül marketinginformációt is gyűjt, és az ismertté vált botnetek többsége spammerek és adathalászok számára dolgozik.

Botnetek és kémprogramok

Bármilyen meglepő, léteznek hasznos, pontosabban legális kémprogramok. Ezeket hivatalosan vásárolja meg, vagy szerzi be a számítógép(hálózat) üzemeltetője, hogy monitorozza számítógépe(i) tevékenységét. Ez kiterjedhet az indított programok naplózására, a billentyűleütések és a felkeresett weboldalak rögzítésére, egyéb felhasználói tevékenységek és adatforgalmak rögzítésére.

A malware kémprogramok is ezt teszik, de persze a gép(ek) üzemeltetőjének és felhasználóinak tudta és engedélye nélkül. Mint ebből is látható, a két oldal között a különbség nem technikai, hanem jogi és erkölcsi természetű. A továbbiakban csak az engedélyünk nélkül érkező és működő kémprogramokkal foglalkozunk.

A kémprogramok és készítőik nem atomtitkokra vadásznak. Számukra fontos:

- a felhasználók személyes és login adatai (felhasználónevek, jelszavak, PIN kódok stb.),

- a helyi hálózat IP címei és egyéb adatai (gépnevek, tartományok, megosztások stb.),

- marketing adatok (telepített és használt szoftverek, rendszeresen látogatott weboldalak, keresett szoftverek, termékek, szolgáltatások – profil –, e-mail címek, levelezési beállítások stb.),

- banki, pénzügyi adatok (számlaszámok, jelszavak, PIN kódok stb.),

- regisztrációs, aktivációs kulcsok, kódok, játék cheatek stb.,

- bizalmas és titkos dokumentumok.

A legtöbb kémprogram mindaddig gyűjti az adatokat, amíg egy ütemezett időpontban, adott jelre vagy gazdájának utasítására el nem küldi a támadónak. A küldés történhet e-mail üzenetbe ágyazottan, FTP szerverre feltöltéssel, backdoor programon keresztül a program által kínált módokon, és még számos egyéb megoldással.

Mivel a backdoorok kezelése nem elég hatékony, a víruskészítők botnet hálózatokat alakítottak ki. A megtámadott gépeken egy-egy kisméretű, kevés erőforrást igénylő program(modul) fut, és várja/figyeli a botmester utasításait. A botmester a bothálózatok akár több tízmillió gépét utasíthatja a saját számítógépéről. Ezek hálózatok az információgyűjtés mellett elosztott DoS (DDoS) támadásokra is felhasználhatók, valamint tömeges levélküldésre, egy-egy gépről csak pár tucatnyi levelet kiküldve. A botnetek így nagy kereskedelmi értéket képeznek a spammerek és az adathalászok számára.

Spam

A nem program típusú malware jellegzetes képviselője a spam. A kéretlen reklám- és egyéb levelek tömege nem csupán a vállalati levelező rendszereket terheli, de a privát e-mail fiókokat is. Szerencsére a spam elleni védelem ma már nem gond. Az internetszolgáltatók spamszűrést is kínálnak előfizetőiknek (ingyen vagy minimális felárral), és vállalati vagy privát levelező szerverekhez is telepíthetünk jó hatásfokú spamszűrőket. Az ügyféloldalon az ingyenes Thunderbird és a jobb levelező kliensek szintén kínálnak spamszűrést, és az Antivírus, Internet Security és Client Security típusú biztonsági szoftvereknek kötelező része valamilyen spam szűrés.

Bármilyen feleslegesnek tűnhet, mégis foglalkoznunk kell a spam kérdésével. A felesleges levelek tömege terheli a levelezőszervert, foglalja a sávszélességet, leköti időnket a levelek szétválogatása, feleslegesen fogyasztja a tárkapacitást, lassítja az archiválást. Egy alkalmas spamszűrő sokat segít, de ne feledjük, hogy megfelelő ellenőrzés nélkül a védelem fontos, türelmetlenül várt leveleinktől is megszabadíthat.

A jobb rendszerek tehát először egy átmeneti szemetesbe küldik a spamnek minősített leveleket, és ezzel lehetőséget adnak részint a tévedésből ide került fontos levelek visszahozására, másrészt a védelem további finomhangolására.

Vállalati szinten a spamszűrés kevés, mivel ez általában csak a bejövő forgalmat ellenőrzi. Ha a kifelé menő forgalmat is ellenőrizni kell, akkor inkább egy tartalomszűrést célszerű választani, amelynek csak egyik eleme a spamszűrés, és nem enged ki, például számlaszámokat, jelszavakat, bizalmas adatokat és dokumentumokat.

A megfigyelhető trendek azt mutatják, hogy bármennyire is szeretnénk, a spamáradat nem csökken, sőt egyesek arról számolnak be, hogy a levélforgalom 90 százalékát is meghaladja. Ezért elengedhetetlen valamiféle védekezés kialakítása.

Rootkitek

A Sony rootkit botránya hívta fel a figyelmet erre a kártevőtípusra, amely a trójai programokhoz hasonlóan nem szaporodik, ellenben elrejti a jelenlétét. A rootkitek azért veszélyesek, mert a saját kódjukon kívül tetszőleges malware kód elrejtésére is képesek, és egy beépített backdoor vagy botnet modulon keresztül távirányíthatóvá tehetik a rendszert.

A legújabb híradások szerint már megszületett a bootvírusok és a rootkitek első kombinációja, amely XP és Vista alatt is képes életben maradni. S ki tudja, hogy hány ilyen követi még…

Cross-site scripting (XSS)

A trükk: egy publikus weboldalon mutat egy rosszindulatú link egy olyan webhelyre, ami már fel van véve a megbízható helyek közé. Ezen támadástípus ellen már van védelem az XP SP2-ben, s ha egy, az internet zónában lévő weblap olyan hivatkozást tartalmaz, ami berepít minket a Trusted Sites zónába, figyelmeztetést kapunk.

Az XSS technika segítségével a felhasználó átveheti az irányítást a megjelenés, a tartalom, vagy akár a web alkalmazás teljes biztonsági rendszere felett. Nem a PHP az egyetlen nyelv, amely sebezhetõ e módszerrel, hiszen nem nyelvi hibáról van szó, hanem sokkal inkább a webalkalmazás tervezésének bizonyos hiányosságairól.

A Cross-site scripting sok formában létezik. Az egyik népszerû megoldásban HTML vagy JavaScript kódot helyeznek az űrlapok mezõibe, így kényszerítve az alkalmazást valami olyan megjelenítésére, amit egyébként nem tenne. Ez az eljárás ékesen bizonyítja, mennyire fontos minden bemenet megszûrése, érkezzen az a felhasználótól, másik honlaptól, vagy adatbázisból.

A legújabb trükkök segítségével nem csupán alkalmazásokat indíthatnak, de a hálózati nyomtatókra is küldhetnek nyomtatnivalót az XSS technikát alkalmazó rosszindulatú kódok, sőt a hálózat modemjein keresztül faxokat is küldhetnek, és ezekkel egy-egy új spam megjelenési lehetőséget nyitnak meg.

WiFi-specifikus kártevők

Már a WiFi első megjelenésekor várható volt, hogy a gyenge vagy mellőzött titkosítás elősegíti a rosszindulatú támadások és kódok felszaporodását. Ez eddig szerencsénkre késik, de a kutatók már jelezték, hogy sikeresen modelleztek olyan támadásokat, amelyek nem a számítógépeket, hanem az olcsó WiFi routereket célozzák. Nagyvárosokban gyakori, hogy akár több tízezer router is „látótávolságon” belül van, s mivel az otthon használt routerek közel felén nem változtatják meg az alapértelmezett admin jelszót, nyitva állnak a támadások előtt. Ugyancsak növeli a támadók esélyeit, hogy a routerek egyharmadán nem használják a rendelkezésre álló védelmi lehetőségeket, és a támadó könnyen alakíthat ki a WiFi routerek segítségével egy speciális botnet hálózatot.

Phishing (adathalászat)

Az adathalászat a szó szoros értelmében zsebbe vágó kérdés. A nyilvánosságra került eseteket vizsgálva egyre ijesztőbb próbálkozásokkal is találkozhatunk, ám mindig vannak, akik a figyelmeztetések ellenére még nem biztonságos helyeken is megadják személyes és számlaadataikat.

A phishing ellen elsősorban a szabályok betartásával védekezhetünk, de jó tudni, hogy a böngészőnket is felkészíthetjük például egy anti-phishing toolbar telepítésével (toolbar.netcraft.com), és az Internet Security szoftverünk kapcsolódó szolgáltatásainak igénybe vételével.

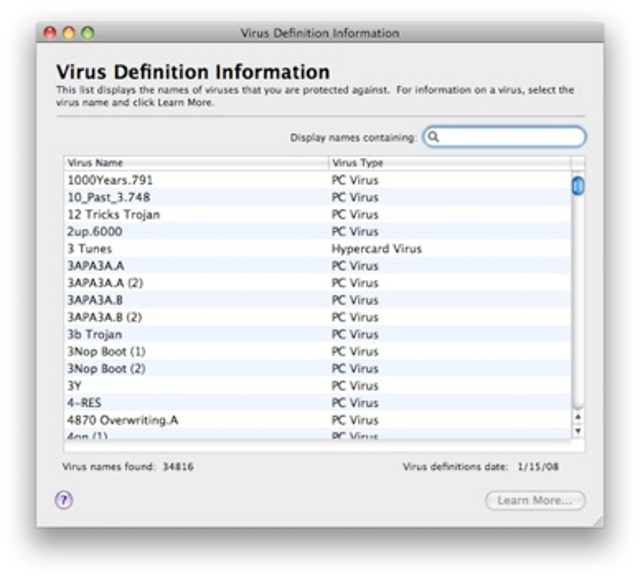

Kártevők kislexikona

Vírusok: számítógép programok, amelyek a számukra megfelelő környezetben – a felhasználó tudta és engedélye nélkül – más programokhoz fűzik a kódjukat, és vezérléshez jutva gondoskodnak saját kódjuk más gépekre való bejuttatásáról, és további programok, rendszerek megfertőzéséről.

Amelyik rosszindulatú program sem egy adott számítógépen belül, sem számítógépek között nem képes saját erőből terjedni, azt a rosszindulatú programok (malware) egyre népesedő családjának egyéb osztályaiba soroljuk. Igazi vírussal ma már egyre ritkában találkozhatunk, a jövő – és már a jelen is – az összetett, több változó komponensből álló malware rendszereké.

A programférgek nem fertőznek legális programfájlokat, legalábbis nem a vírusoknál megszokott módon, vagyis a malware kódnak a gazdaprogram kódjába való beinjektálásával, hanem önálló fájlba kerül a féregkód. Nem bináris programkódok megváltoztatásával, hanem más trükkökkel éri el, hogy rendszeresen és biztosan vezérléshez jusson. Emiatt a megtervezésükhöz kevesebb programozói furfang is elegendő. Windows (és Linux) környezetben sokkal életképesebbek, s ezért hatékonyabbak, mint a valódi vírusok.

A programféreg-változatok száma több mint százezerre rúg. Még olyanok is akadnak köztük, melyek működésük egyes fázisaiban programféregként fertőznek, de alkalmas környezetben, megfelelő hordozó gazdafájlokat találva vírusként is képesek fertőzni, s az így megfertőzött programon keresztül vezérléshez és szaporodási lehetőségekhez jutni.

A trójai programokból hiányzik a szaporodási képesség. Terjedésükhöz tevékeny emberi, felhasználói közreműködés szükséges. Készítőik meglévő – hasznos, vagy annak látszó – programokba építenek rejtett elemeket, funkciókat. Elnevezésük (lásd a trójai faló közismert történetét) is innen származik.

A trójai programok speciális típusát képviselik a backdoor programok. Szélsőséges esetben a támadók a kisméretű szerver-modult valamilyen hasznos vagy érdekes programnak álcázva juttatják be a kiszemelt számítógépekre, s ez a program a felhasználó tudta nélkül nyit hátsó ajtót (innen a backdoor név!) a támadó számára, és várja készítőjének, gazdájának utasításait. Napjainkra inkább az olyan megoldások jellemzőek, amelyek nem (csak) egy önálló backdoor szerver programfájlt telepítenek, hanem a malware programkódnak csak egy töredék része nyit egy kiskaput és lát el backdoor jellegű funkciókat.