A tavalyi év júniusában fedezték fel, majd novemberben már az iráni hírügynökségek is megerősítették, hogy az ország számos ipari létesítményében több ezer számítógép fertőződött meg. Az értesülések szerint a támadás valójában Irán nukleáris programja – a busheri és a natanzi atomerőművek - ellen irányulhatott. Eugene Kaspersky, a Kaspersky Lab IT-biztonsági cég alapítója akkor azt mondta, egy új korszakról, a kiberterrorizmus és a kiberháború korának nyitányáról van szó.

A Wired magazin ezen a héten napvilágot látott értesülései szerint az amerikai energiaügyi minisztérium által felügyelt Idaho National Laboratory (INL) kutatói olyan érzékeny információkat adhattak át Izraelnek, amelyek feltárják a Natanzban található urándúsító üzemet vezérlő rendszerek gyenge pontjait. A New York Times – névtelen forrásokra hivatkozó – riportja szerint ezeket az adatokat használták fel a Stuxnet kifejlesztéséhez.

A lapértesülések szerint az INL 2008-ban a német Siemens céggel dolgozott együtt, hogy feltárják ipari rendszerirányítási eszközeinek biztonsági réseit (tavaly szeptemberben olyan hírek is napvilágot láttak, hogy a Siemens által gyártott eszközök kerültek az iráni atomerőművekbe, igaz, a német cég egyik szóvivője akkor cáfolta az információt). Az INL-Siemens közös projekt eredményeit a New York Times szerint a Stuxnet vírust ezután fejlesztették ki, majd később az Izraelben található dimonai nukleáris létesítményben tesztelték, hogy felderítsék, milyen módon lehet támadást intézni az ismert gyenge pontokon keresztül a szóban forgó rendszerek ellen. A Times szerint a dimonai atomerőműben az elmúlt két évben amerikai-izraeli közös munka zajlott, amelynek célja az iráni urándúsítás megakadályozása, illetve az iráni atomfegyver kifejlesztésének késleltetése volt.

A Dimonában dolgozó kutatók a Siemens rendszereiből és a Natanz erőműben is használt IR-1 (másnéven P-1) centrifugákból álló tesztkörnyezetet hoztak létre, hogy megvizsgálják, milyen hatást képes kifejteni a Stuxnet vírus. Tavaly novemberben az iráni vezetés elismerte, hogy rosszindulatú szoftver szabotálta a natanzi centrifugákat.

A Symantec informatikai biztonsággal foglalkozó cég a tavalyi év során már kiadta a Stuxnet működésének részletes elemzését, amelyből kiderült, hogy bár a vírust számos ipari létesítmény – olajfinomítók, atomerőművek, és egyéb, az infrastruktúra kritikus részét képező rendszerek – támadására lehet használni, a „finombeállítások” arra utalnak, hogy kifejezetten az iráni atomcentrifugákra specializálták a kártevőt. Bár a New York Times nem szolgáltat kézzelfogható bizonyítékot rá, hogy Egyesült Államok közreműködött a vírus létrehozásában, a Wired magazin Threat Level című rovata hónapokon át figyelemmel kísérte a történet alakulását. A héten megjelent összeállításban ezeket összegezték.

A Threat Level szerint az INL és a Siemens 2008-as együttműködését az USA belbiztonsági minisztériuma, a Department of Homeland Security kezdeményezte. A Siemens képviselői a Times-nak nyilatkozva elmondták, hogy a közös kutatás egy rutinprojekt része, melynek célja, hogy feltérképezze a kritikus infrastuktúrák gyenge pontjait és kidolgozzák a szükséges védelmi lépéseket. Az INL ugyanakkor közölte, hogy a kutatás egy nagyobb projekt része, azonban arról nem nyilatkoztak, hogy a Siemens rendszerein végzett vizsgálatokból származó információkat megosztották-e a titkosszolgálatokkal.

Érdemes azonban a tesztek időzítését és egyéb kontextusát figyelembe véve összegezni, hogy milyen lépésekre került sor. Az INL 2002-ben hozta létre az ipari vezérlő rendszerek vizsgálatát lehetővé tévő laborját, miután az amerikai vezetés tudomására jutott, hogy az al-Kaida az USA infrastruktúrájának számítógépes támadását lehetővé tévő módszereket tanulmányoz. Az értesülés még 2001-ből származik, amikor a World Trade Center ellen elkövetett terrortámadások után a kaliforniai rendőrség nyomozást indított illegális számítógépes tevékenységek miatt. A közlés szerint feltehetően online felderítésről volt szó, amelynek a San Francisco-i régió közművei és kormányhivatalai ellen irányult. A felderítésre használt számítógépeket a rendőrség szerint a Közel-Keletről és Dél-Ázsiából irányították.

Ekkor lépett be a történetbe a FBI és a Lawrence Livermore National Laboratory. A két szervezet közös munkájával felfedezte, hogy az egész Egyesült Államokban végrehajtottak hasonló hírszerző akciókat atomerőművek, gáz-, és villamos létesítmények és vízierőművek ellen. A behatolók főként az ipari rendszervezérlő eszközökre koncentráltak, amelyek segítségével távolról is át lehet venni az irányítást az ilyen kritikus infrastruktúrát képező létesítmények felett.

Az amerikai haderők 2002. januárjában és márciusában razziákat hajtottak végre az al-Kaida egyes afganisztáni és pakisztáni támaszpontjain, melyek során olyan számítógépeket foglaltak le, amelyek további bizonyítékot szolgáltattak arra nézve, hogy a terrorszervezet vizsgálja egy esetleges USA ellen irányuló kibertámadás lehetőségeit.

Három hónappal később az INL kapcsolatba lépett Joe Weiss-szel, a KEMA nevű energiaipari cég rendszervezérléssel foglalkozó specialistájával. Az INL szakemberei egy olyan tesztkörnyezet felállításában kértek segítséget, amely lehetővé teszi az említett vezérlő rendszer (Supervisory Control and Data Acquisition – SCADA) vizsgálatát. A közös munka eredményeként Weiss segítette az INL-t, hogy tárgyalásokat folytassanak különböző SCADA-gyártó és fejlesztő cégekkel, hogy megfelelő információkat gyűjtsenek össze a tesztekhez.

Az idahói labor szakemberei 2004-re kifejlesztették az első olyan módszert, amelynek segítségével távolról voltak képesek működtetni egy SCADA-rendszert, illetéktelen behatolást követően. A demonstráció lényege az volt, hogy bemutassa az Apache nevű szoftver biztonsági réseit, melyeken keresztül távolról si át lehet venni a rendszer feletti irányítást. A támadás során a tűzfalak és egyéb hagyományos biztonsági rendszerek használhatatlannak bizonyultak a távoli behatolással szemben. Ráadásul a szakemberek egy olyan módszert is kifejlesztettek, amely lehetővé tette, hogy a helyszínen dolgozók ne észleljék a hackerek működését – ugyanerre a Stuxnet vírus is képes volt, ráadásul meglepően nagy hatékonysággal.

Két évvel később újabb demonstrációra került sor, ezúttal azonban már a szintén az energiaügyi hivatal fennhatósága alá tartozó Pacific Northwest National Laboratory szakemberei hajtottak végre szimulált támadást egy védett virtuális privát hálózat (VPN) ellen, amelynek eredményeként képesek voltak feszültségingadozást előidézni egy elektromos hálózatban, miközben sikeresen elfedték a támadás tényét.

Egy esztendő múltán, 2007. februárjában a belbiztonsági hivatal tudomására jutott a később Aurora kódnéven emlegetett biztonsági rés, amelynek kihasználásával akár fizikai károsodást is elő lehetett idézni az ipari létesítményekben. Weiss egyébként korábban már felhívta a figyelmet erre a lehetőségre, azonban csupán ekkor került rá sor, hogy a gyakorlatban is megfigyeljék az Aurora működését.

Néhány hónappal később az INL szakemberei is elvégeztek egy saját tesztet, amelynek során egy modem segítségével kapcsolatba léptek egy ipari vezérlőrendszer generátorával, amelyet sikerült túlterheléses módszerrel üzemképtelenné tenniük. A biztonsági rést, illetve a lehetséges ellenlépéseket zárt üléseken vitatták meg a kritikus infrastuktúra védelmére létrehozott bizottság (NERC Critical Infrastructure Protection Committee) szakemberei. Az Aurora híre azonban kiszivárgott és az Associated Press 2007-ben nyilvánosságra hozott egy videót, amelyen a generátort tönkretevő demonstráció látható.

A Threat Level szerint ezen a ponton válik rendkívül fontossá az időzítés: 2008 elején Iránban javában zajlott a Natanz erőmű A26-os moduljában az urán dúsításához szükséges centrifugák felszerelése – a szakértők szerint ezt a modult célozta meg a későbbiekben a Stuxnet vírus.

Ugyanekkor, 2008. elején George W. Bush amerikai elnök engedélyezett egy titkos programot, amelynek célja az iráni nukleáris program óvatos szabotálása volt. A program részleteit nem hozták nyilvánosságra, azonban a New York Times értesülései szerint legalább részben a natanzi létesítmény elektromos és számítógépes rendszereinek aláaknázására irányult.

Itt lép be ismét a történetbe az INL, amely 2008. márciusában a Siemens mérnökeivel együtt megkezdte a német cég által kifejlesztett (és a Stuxnet által később megtámadott) PCS7 ipari rendszervezérlő biztonsági réseinek feltérképezését. Két hónappal később a Siemens egy teljes tesztrendszert szállított le az idahói laborba.

Ugyanekkor értesült a belbiztonsági minisztérium egy a rendszerirányító eszközökön futó szoftverek frissítése közben kiaknázható biztonsági résről. A technikai támogatást, illetve a gépek operációs rendszereként szolgáló szoftver (firmware) frissítését megkönnyítendő, az efféle eszközöket fejlesztő cégek távolról, hálózaton keresztül telepítik a hibajavító csomagokat (patch) és az új frissítéseket. Ez azonban támadásnak teszi ki a teljes rendszert, ha a frissítési folyamatban biztonsági résre bukkannak. A belbiztonsági minisztérium a felfedezett rést Boreas kódnévvel látta el.

A hivatal titkosított figyelmeztetést adott ki (amelyet később nyilvánosságra hoztak), amely szerint ha a biztonsági rés kihasználásával üzemzavar lehet előidézni a rendszervezérlőben, illetve akár teljesen le is lehet kapcsolni azt, potenciálisan károsítva a rendszert, illetve az általa felügyelt ipari folyamatokat. Mint később kiderült a Stuxnet pontosan a Siemens rendszerének távoli frissítésében fellelt biztonsági rést hasznláta ki.

Két hónappal később a Siemens és az INL újabb teszteket kezdett végezni a német cég PCS7 rendszerein, hogy feltérképezzék a biztonsági rés tulajdonságait. Novemberre elkészült a végleges beszámoló, amelyet eljuttattak a cég német központjába. Ekkor készült egy PowerPoint prezentáció is, amelynek a híre eljutott a New York Times-hoz is.

A Threat Level itt említi meg Ralph Langner német kutató nevét, aki az egyik legrészletesebb kutatási anyagot készítette el a Stuxnetről, illetve, aki először kijelentette, hogy a vírus elsődleges célpontjai az iráni atomlétesítmények voltak. Langner ugyanis felfedezte az említett prezentációt a Siemens weboldalán, amit blogján is megemlített. 2008. decemberében a Siemens eltávolította a dokumentumot a honlapról, azonban Langnernek sikerült azt korábban letöltenie.

A következő év nyarán, 2009. júniusában, hét hónappal azután, hogy az INL és a Siemens elkészült végső beszámolójával, a Kaspersky orosz IT-biztonsági cég rábukkant a Stuxnet első változatára, ám akkor még nem tudták, hogy pontosan mivel van dolguk.

Az akkor fellelt Stuxnet Version A nevű változat kevésbé volt fejlett, mint a 2010. júniusában észlelt Version B, amelyről a nemzetközi sajtó is beszámolt. Az A-változatot a Kaspersky globális szűrőrendszere gyűjtötte be, amely az új digitális kártevőkre vadászik. Mivel eleinte nem tudták, hogy pontosan milyen vírus birtokába jutottak, az A-verzió az orosz cég vírusarchívumába került és egyelőre nem foglalkoztak vele behatóbban. A B-változatról szóló hírek után azonban a Kaspersky szakemberei vizsgálódni kezdtek, hogy 2010-nél korábban megtalálták-e már a Stuxnet valamilyen változatát.

Roel Schouwenberg, a Kaspersky egyik kutatója a Threat Levelnek nyilatkozva elmondta, hogy az orosz cég nem tudta pontosan megállapítani, hogy a 2009-es verzió honnan származik. 2010. júniusában egyébként 12 centrifugát helyeztek üzembe a natanzi erőmű A26-os moduljában, ahol hat további centrifuga állt készenlétben. Augusztusra ez a szám 10-re csökkent, a készenlétben álló eszközök száma pedig nyolcra növekedett.

Ez lehetett a Stuxnet működésének első jele, noha erről konkrét bizonyíték még nem látott napvilágot. Azonban az beszédes tény, hogy 2010. júliusában a BBC beszámolt Gholam Reza Aghazadeh, az iráni Atomenergia Hivatal vezetőjének hirtelen távozásáról. Aghazadeh 12 évig állt a hivatal élén, mielőtt ismeretlen okokból eltávolították.

Az iráni vezetés nem hozta nyilvánosságra a hivatalvezető elmozdításának indokát, azonban a WikiLeaks ekkortájt számolt be egy névtelen forrástól származó információról, amely szerint „komoly” nukleáris incidens történt Natanzban.

A világ a következő hónapokban sem foglakozott igazán komolyan a Stuxnet létezésével, noha az Iránban működő centrifugák száma 4700-ról 3900-ra esett vissza. A csökkenés kezdete körülbelül egybeesik az időponttal, amikor a Kaspersky szűrői begyűjtötték a Stuxnet A-változatát.

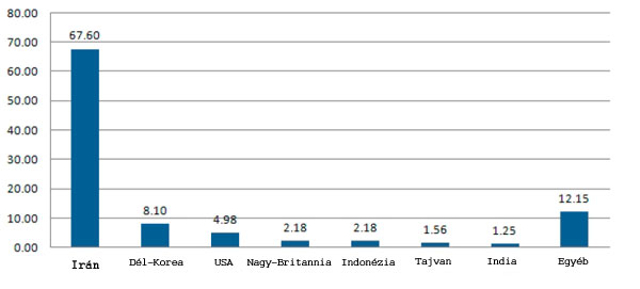

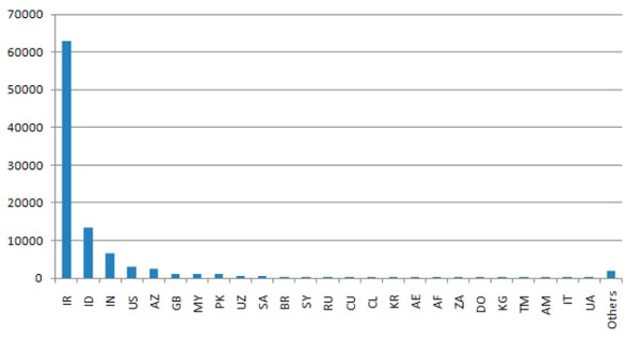

2009. novembere és 2010. januárjában komolyabb problémák merültek fel a natanzi erőmű A26-os moduljában, ugyanekkor Iránban kivontak a forgalomból legalább 1000 IR-1 jelű centrifugát. A tavalyi év júniusában pedig egy fehérorosz biztonsági cég rábukkant a Stuxnet B-változatára egy meg nem nevezett iráni rendszerben. Néhány hónap leforgása alatt pedig a Stuxnet több mint százezer számítógépet fertőzött meg, amelynek java része szintén a közel-keleti országban található.

Az IT-biztonsági szakemberek néhány hét alatt visszafejtették a B-verzió kódját és megállapították, hogy egy kifejezett ipari létesítmény támadására fejlesztették ki, célja pedig az volt, hogy szabotálja az adott létesítmény működését, azáltal, hogy módosítja egy bizonyos – meg nem nevezett - ipari berendezés működési frekvenciáját.

A Nemzetközi Atomenergia Ügynökség korábbi vezetője, David Albright által alapított nemzetközi biztonsági és tudományos kérdésekkel foglalkozó Institute for Science and International Security (ISIS) múlt hónapban kiadott jelentése szerint pedig a Stuxnet kódjában megtalált frekvenciák pontosan megegyeznek azokkal a hullámhosszokkal, amelyek a natanzi IR-1 centrifugák működésének szabotáláshoz szükségesek.